宝塔Nginx被挂马:网站头部被植入莫名跳转代码的解决过程

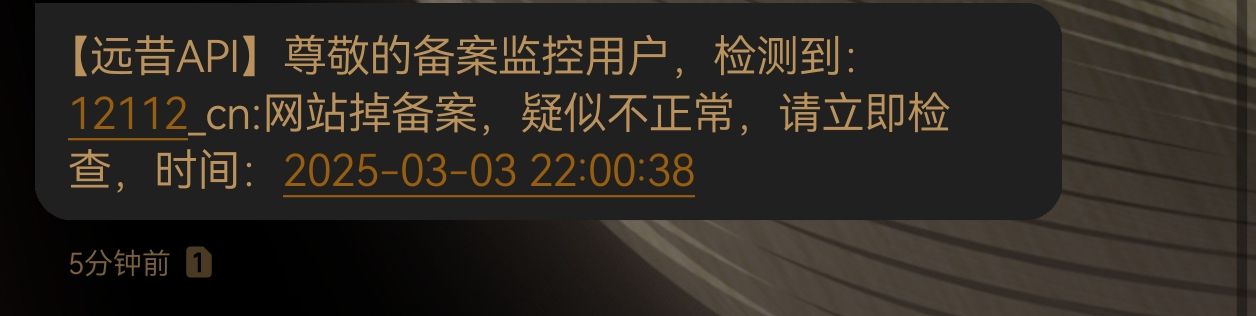

今天发现服务器上所有宝塔面板托管的网站,其返回的HTML头部都被插入了一段恶意JavaScript代码。用户(尤其是手机端)首次或间歇访问时,会被跳转到不良网站。恶意代码特征如下:

<script>document.cookie="hasVisitedl78a=l;Max-Age=86400;Path="; (function() { var hm = document.createElement...排查过程:

检查网站程序:

使用搜索工具关键词彻底扫描所有 PHP、JS、HTML 文件

确认所有程序均为自研,关键输出严格转义,无第三方风险组件。

结果:程序文件中未发现任何恶意代码。

锁定问题源头 - Nginx配置:

检查宝塔生成的Nginx站点配置文件 (

/www/server/panel/vhost/nginx/*.conf)。发现所有配置文件的

server{}块内被添加了伪装行,核心是利用headers-more模块注入恶意脚本:

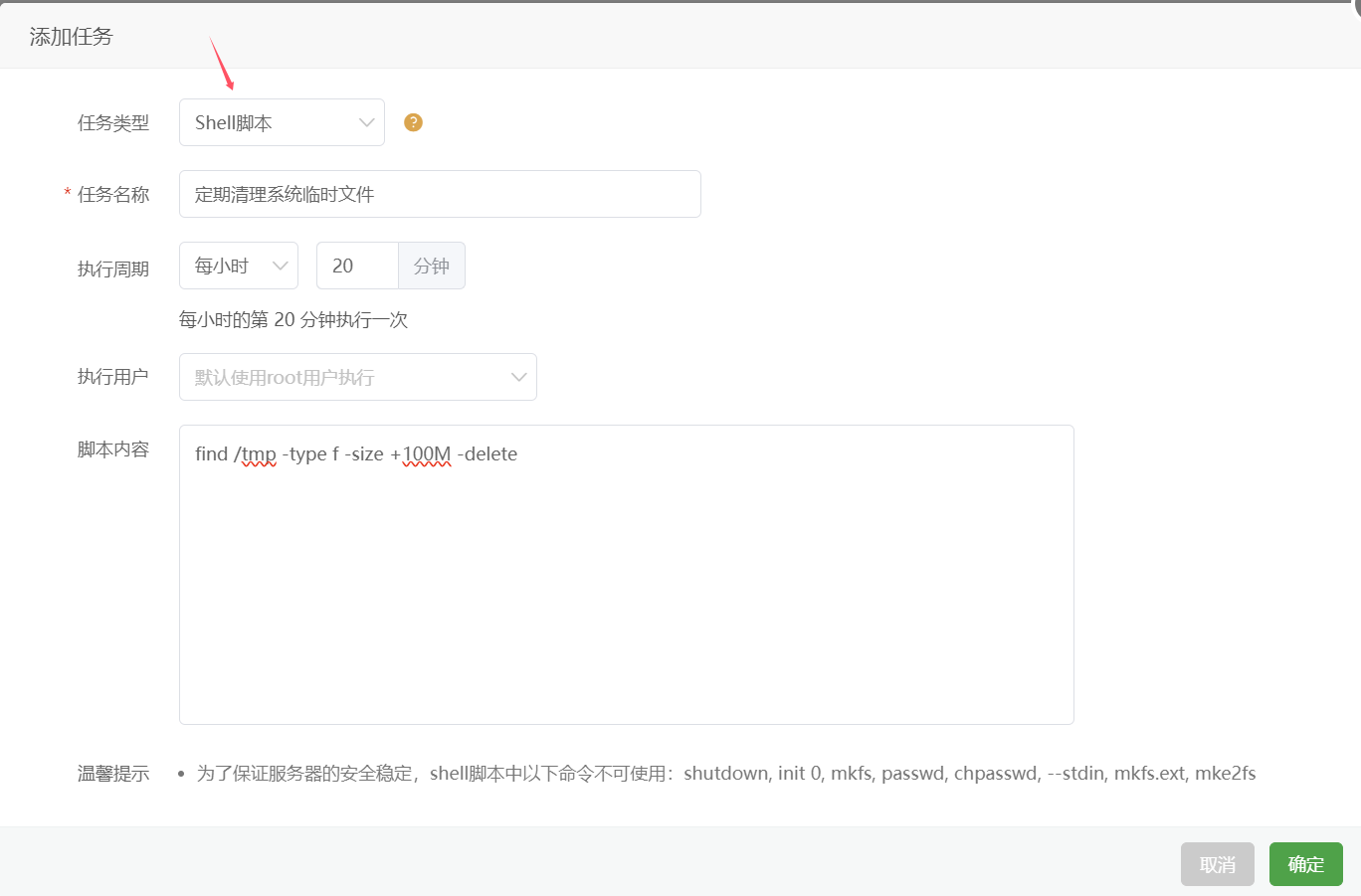

解决方案:重装宝塔Nginx(最有效)

尝试手动删除恶意配置行后,问题仍会复发。最终通过重装宝塔集成的Nginx服务彻底解决:

重装Nginx效果:恶意代码消失,网站跳转问题解决。

远昔提醒: 所有网站同时出问题?优先怀疑服务器环境(Nginx/面板)而非程序代码。重装核心服务往往是解决问题的快刀。

评论

发表评论:

访客

回复我站也nginx也被挂马了,但是卸载重装不了,只能装nginx1.18版,其他版本都装不上 不知道啥问题,没办法 现在还是跳转 找不到解决办法